前言:基于浏览器扩展的钓鱼攻击

基于浏览器扩展进行网络钓鱼攻击是近年来快速兴起的一种钓鱼变体——攻击者通过植入/传播恶意的浏览器扩展在用户浏览器内部运行恶意代码,其核心目标是窃取浏览器级别的隐私与凭证,而不是单纯诱导点击某个钓鱼页面,下载系统级别的二进制程序,这种方式相对于传统的钓鱼方式更加隐匿。

危害

-

利用扩展权限直接读取 cookie、localStorage、session storage、浏览历史、表单内容、剪贴板 与页面 DOM,能快速获得高价值凭证与隐私数据。 -

可长期驻留且隐蔽,用户往往看不出页面有异常。 -

攻击者伪造常见浏览器插件进行大范围传播(例如: 之前Proxy SwitchyOmega v3被曝投毒、伪造钱包插件导致虚拟币被盗事件)

RedExt: 基于浏览器插件的新型C2

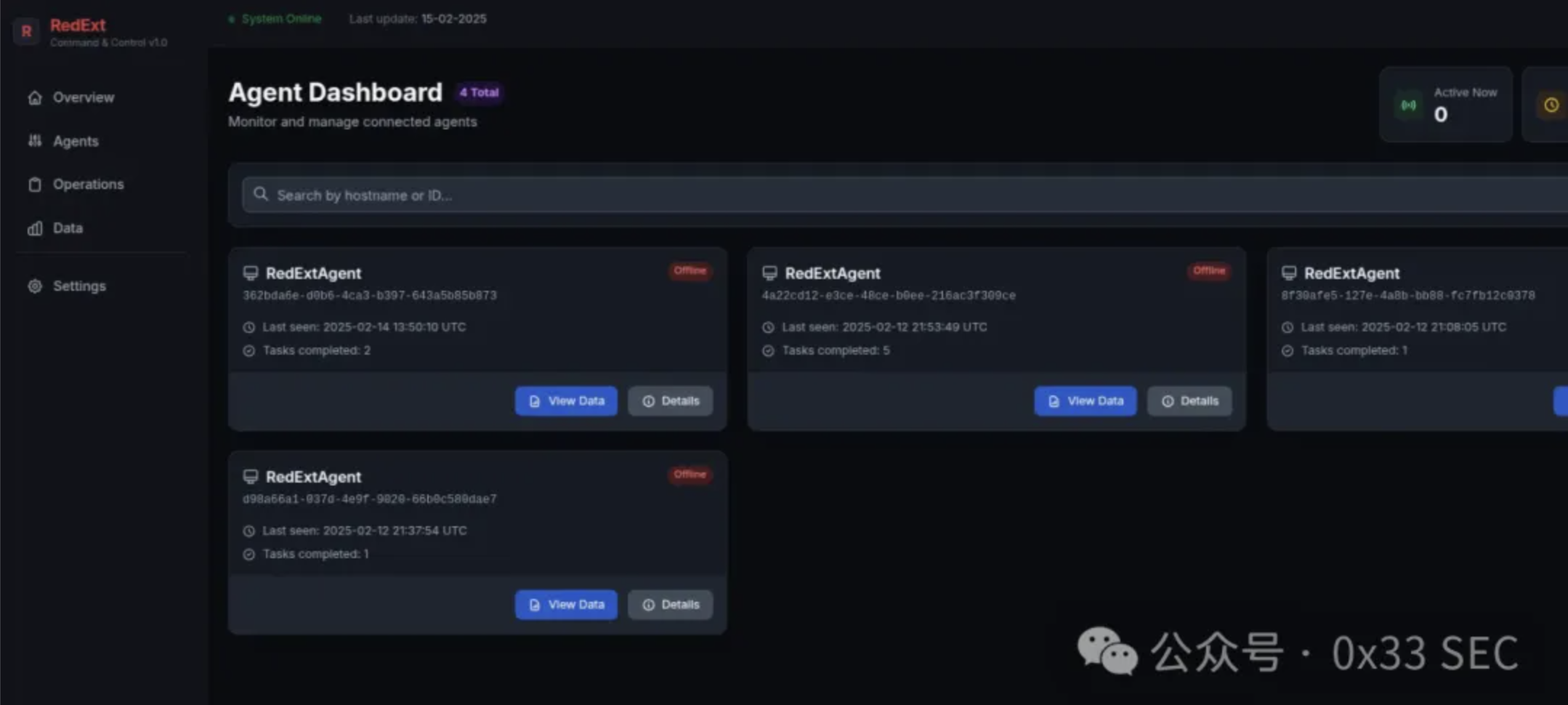

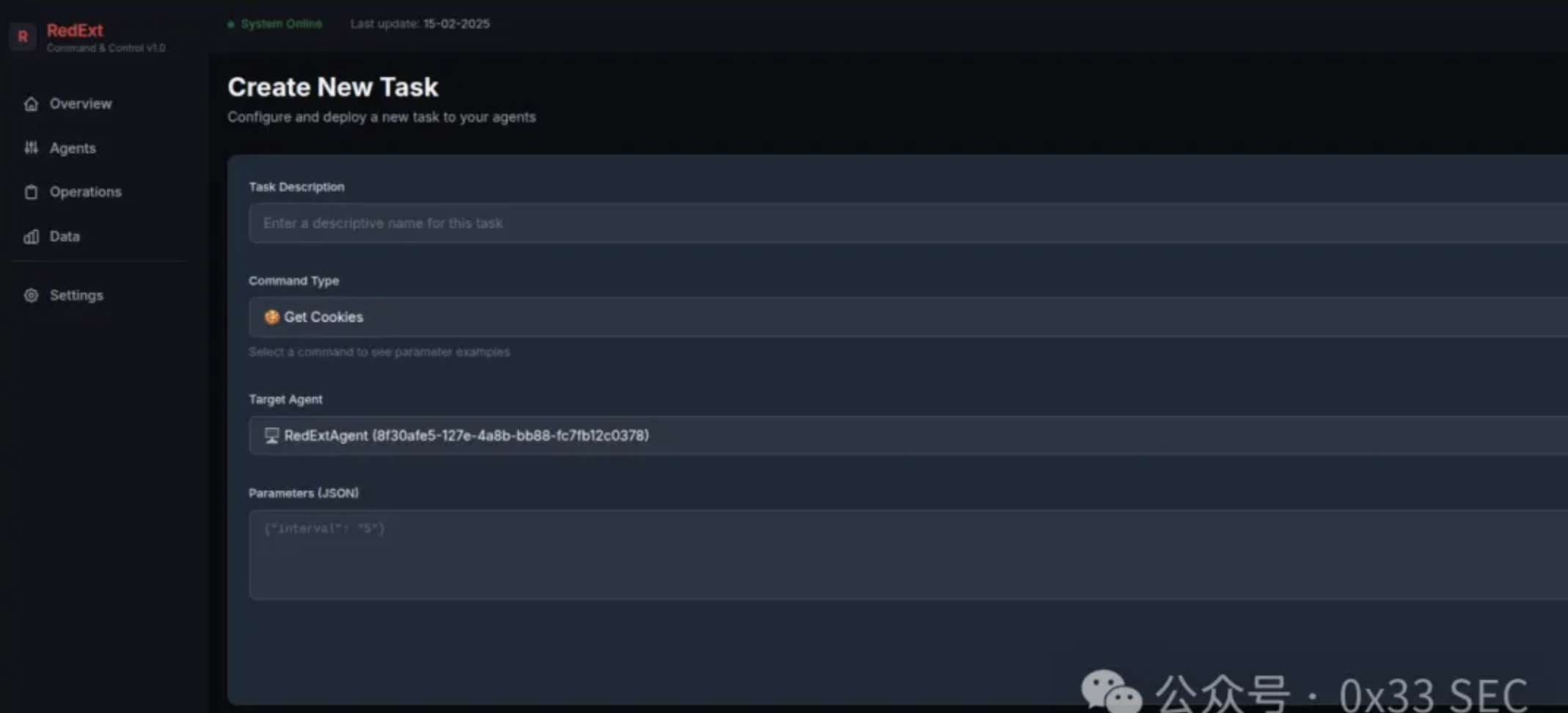

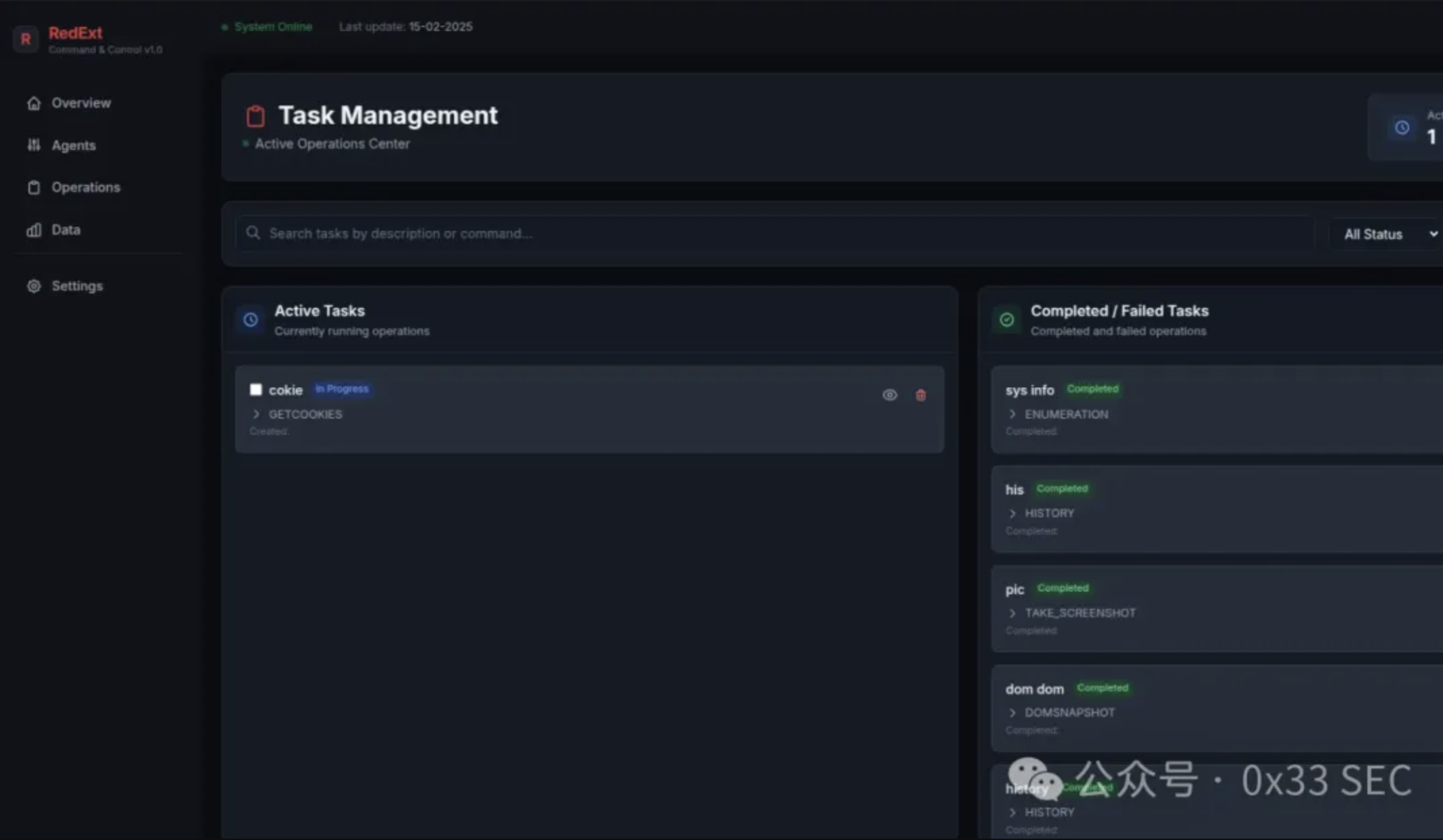

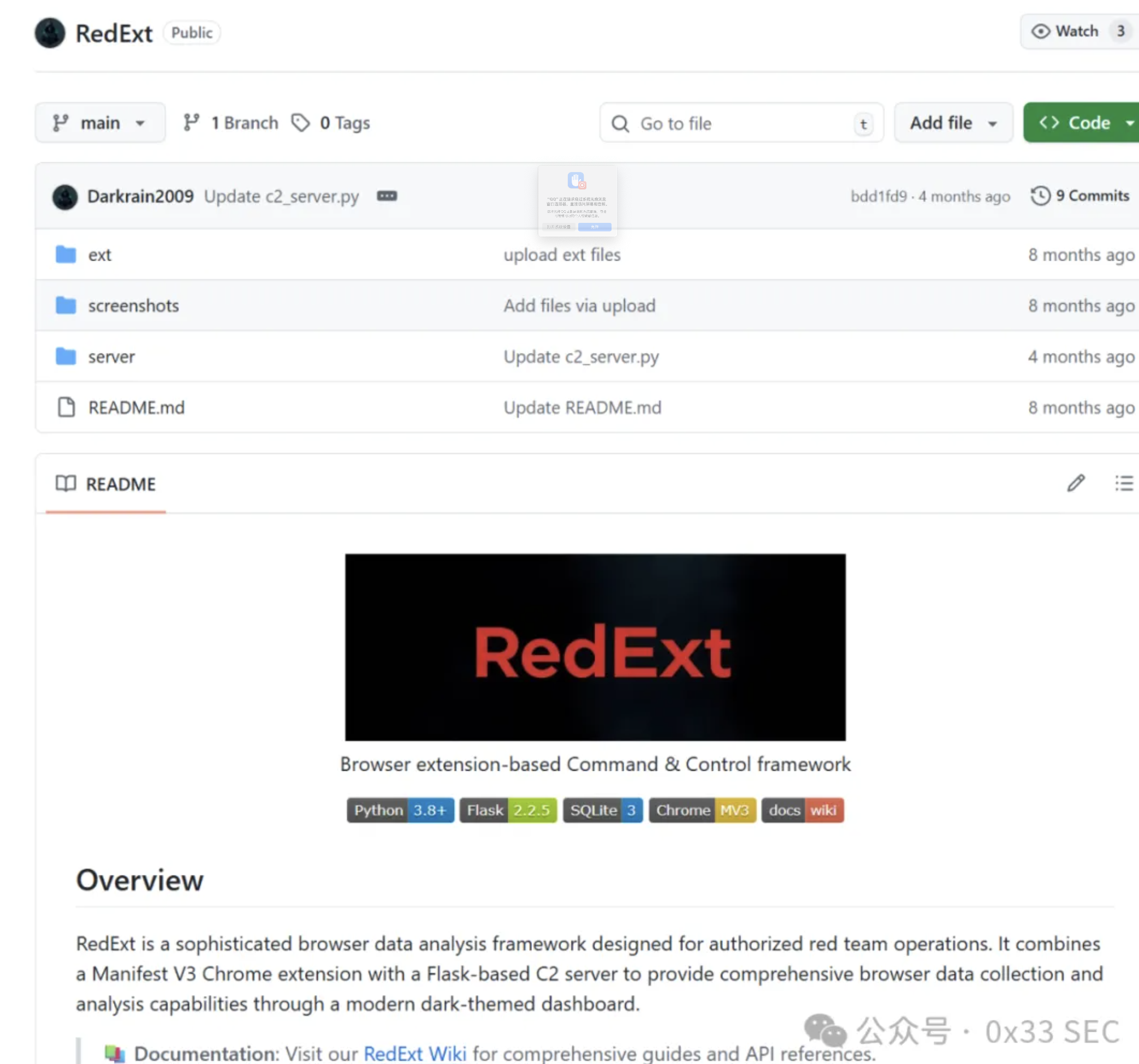

RedExt 是一款完整的浏览器扩展后门与 C2 框架——在被安装后它会向远程服务器注册为受控代理(agent),并通过轮询的方式接收并执行下发指令。RedExt 能执行一系列高风险操作:截取活动标签页截图、收集并外发 Cookie、localStorage、sessionStorage、表单内容、剪贴板、浏览历史与书签,以及下发 DOM 快照或远程脚本注入等。项目作者(@darkrain2009)将其以开源形式发布、以浏览器插件作为主要传播与控制载体的完整 C2 实现;这一公开化既便于研究与检测,也显著提升了滥用风险。

基本功能:

-

- Cookie 提取导出

- 浏览历史导出

- 屏幕截图

- 剪贴板内容监控

- DOM 快照

- 获取系统信息

- 浏览器书签采集

- 本地存储

使用截图

结语

面对这种新型的钓鱼方式,个人/企业用户都应该警惕基于浏览器插件的攻击,不使用来历不明的浏览器插件,仅从可信渠道安装扩展,定期清理与审查已装扩展。

转自:https://mp.weixin.qq.com/s/1-cjuNMv1p6p93PFowN-Xw?mpshare=1&scene=1&srcid=1101KMSjtlz4wQMQL7PjqMaF&sharer_shareinfo=34ecebab66c523ebb8915c663f43ab32&sharer_shareinfo_first=34ecebab66c523ebb8915c663f43ab32&version=5.0.0.99730&platform=mac#rd