如何用 Cloudflare Workers 免费搭建代理 IP 池

参考资料:https://blog.csdn.net/chenfu123654/article/details/156611060 搭建属于自己的cloudflare反代IP https://blog.tanglu.me/cloudflare_pr...

颠覆网络安全业务架构的超级大宽表技术 在当今数字化的战场上,网络安全已经演变为一场以数据为核心的...

RED-TEAM:威胁认知篇 R1 引子:当”模型很聪明”遇上R...

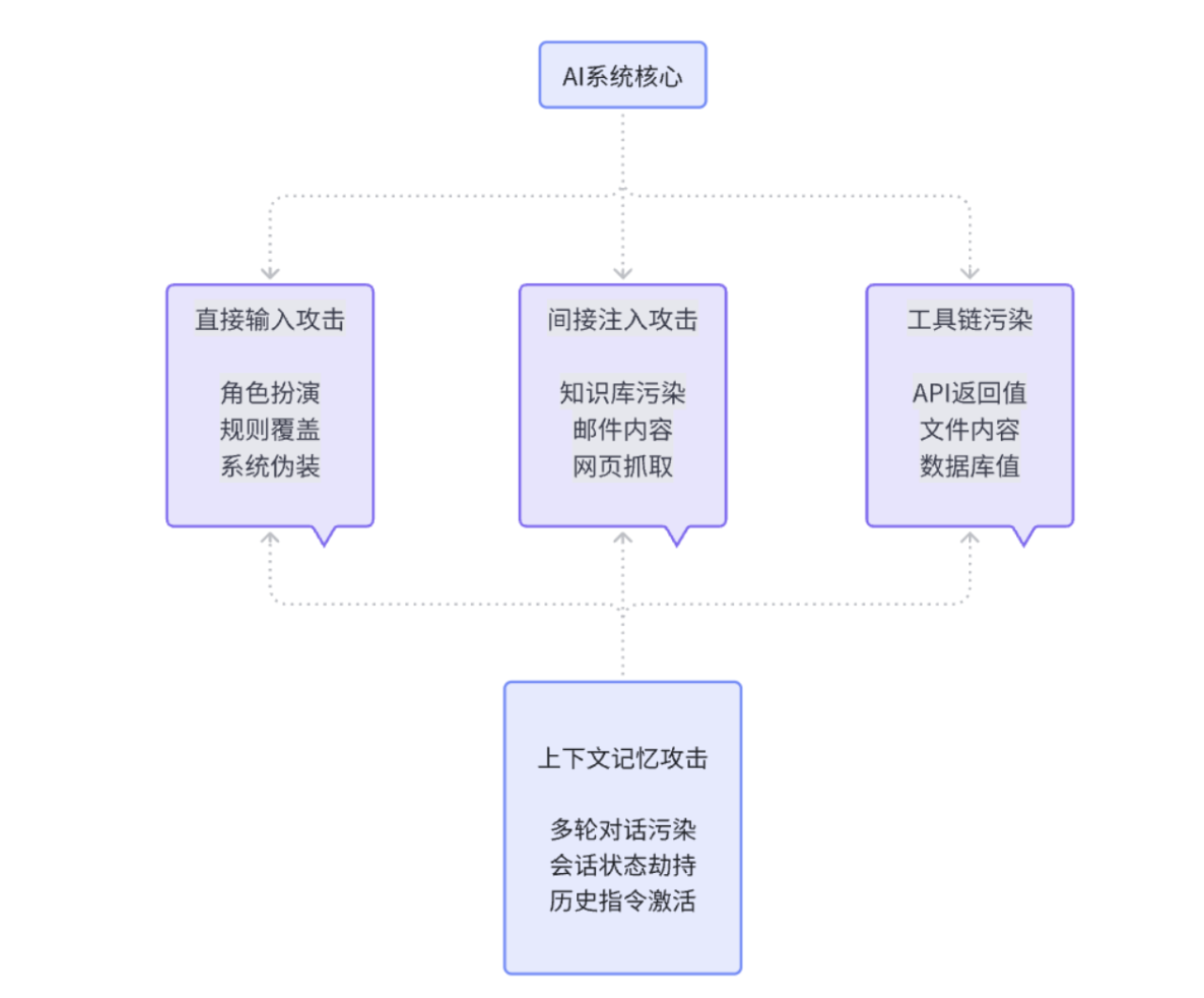

摘要 随着大模型的快速发展,各种各样的AI应用层出不穷。其中有一...

1. 前言 1.1 背景 随着云原生技术的普及,其暴露出来的攻...

狩猎相似的恶意样本始终都是安全研究人员孜孜不倦追求的目标。通过已知的样本查找相似的样本,可以应...

本期作者/Gardenia 使用场景 在某次实践中碰到一个沙箱,在不知...

0x00 前言 自打进了Q2之后,各种会议就不断的开始了,从4月中旬Blackhat Asia之...

参考资料:https://blog.csdn.net/chenfu123654/article/details/156611060 搭建属于自己的cloudflare反代IP https://blog.tanglu.me/cloudflare_pr...

参考资料: https://mp.weixin.qq.com/s/2zZ1RTY5tNvt-mwKdArg7A?mpshare=1&scene=1&srcid=0107ywS4NpZpL4wf2jT4qiYP&sharer_s...

0x00 引言 链式思维,英文名,Chain-of-Thought。简称,CoT。是一种让模型在回答最终问题前先进行逐步思考的方法,即将复杂问题分解为一系列中间推理步骤,再逐步求解以得出答案。这种逐步推理的过程模拟了人类的思考,能有效避免模型由于一次...

完整且清晰的一个多Agent SOC实现,可用于快速原型实现及SOC项目学习💡。 github链接:https://github.com/NathanCavalcanti/Multi-Agent-Automated-SOC-Analyst 主要功能 ...

前言 在软件开发流程中,代码审核是确保代码质量的关键环节。传统的代码审核通常依赖于团队成员之间的相互审查,这不仅耗时,而且可能受到审核者经验和专业知识的限制。随着生成式 AI 的发展,越来越多的团队,也开始借助生成式 AI 的能力进行代码审核。 Am...

NVIDIA利用WebAssembly为Agentic AI构建轻量、安全、高效的沙盒环境,解决了AI执行代码时的关键安全问题,是AI向行动转变的重要突破。 一、 Agentic AI 的崛起与伴随的致命风险 ⚠️ 随着大语言模型(LLM)从「...

一、Agent沙盒环境的业务需求、场景与技术解析 1. 为什么Agent需要专门的沙盒环境 Agent应用作为新一代人工智能应用形态,能够自主理解用户意图、制定执行计划并调用各种工具完成复杂任务,正在重塑我们与AI系统的交互方式。这类智能代理不仅能够...

今天刷到个玩意儿,有点上头…XAgent。别急着把它归类成“又一个智能体框架”,我更愿意把它想成:把“规划-执行-回放”这套工程化骨架,塞进了一个能直接起飞的安全沙盒里——一键拉起 Docker,前端一开就是个能聊、能点、还能看过程回放的“可视化工...

在数字化时代迅猛发展的今天,网络威胁如影随形,企业、政府机构以及普通个体每日都面临着多样的网络入侵风险。网络安全从业者常常将“归因”(attribution)视为关键环节,即通过技术痕迹、行为特征和情报分析来锁定攻击背后的威胁主体,例如国家背景的黑客...

MCPZoo 官网正式上线啦! 在智能体从“对话”走向“执行”的进程中,模型上下文协议(MCP) 已成为AI连接外部世界的桥梁,而MCP Server则是承载万千能力的具体端点。然而,生态的碎片化与高昂的验证成本,始终是横亘在开...

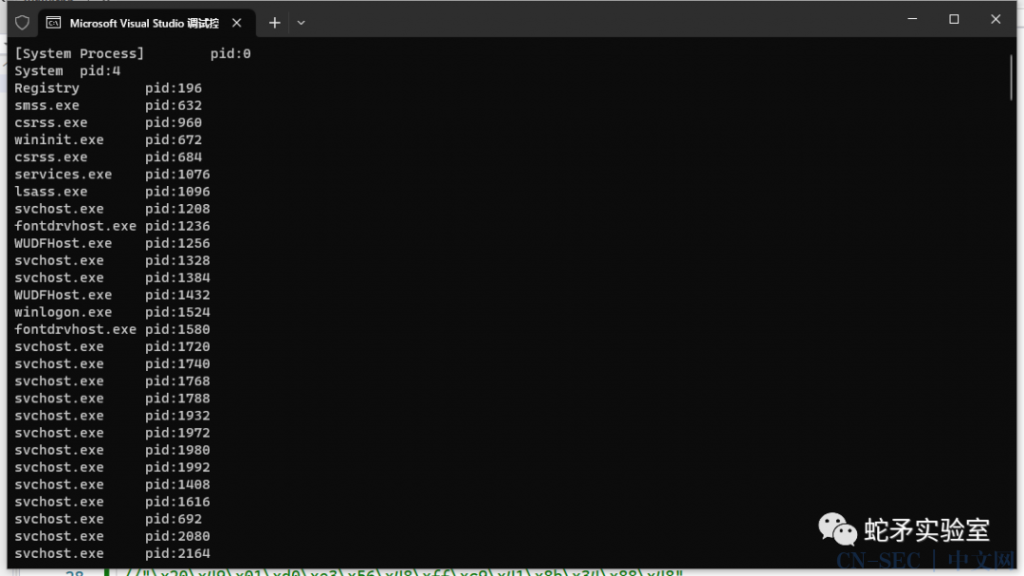

开篇 在实际工作中,恶意软件分析人员迟早会面临维护的恶意软件样本库规模不断增长的问题。 与此同时,要维护的数据不仅仅是二进制样本,还包括样本分析之后得出的相关信息,比如从样本中提取的信息、样本与提取的信息之间的关联关系、样本与样本之间的关联关系、样本...

威胁样本下载器 (Threat Sample Downloader) 一个高性能、安全的威胁样本下载器,专为网络安全研究和恶意软件分析而设计。主要应用场景为对接狩猎平台(NTA/蜜罐/WAF/EDR等)提取到的: Malware-Url 提交自动下...

Recon(侦察/侦察行动)是漏洞赏金界用于收集目标信息的技术。这个步骤能帮猎人拓展攻击面,有时候直接通过暴露敏感数据把你带到一个漏洞上。 两种常见的狩猎方式 在读别的猎人 write-up 时,我经常碰到两类狩猎方式: 主应用挖掘(Main A...

序言:为什么你的代码安全总在“下次一定”? 在软件开发的世界里,代码安全扫描就像是体检,人人都知道重要,但真正能坚持下来的却寥寥无几。你是否也遇到过这样的场景: 上个月我接手一个老项目,提交 PR 前习惯性跑了下安全扫描,结果傻眼了:20+ 个 C...

Web攻击的POC每年都有在变,我作为防守方的WAF规则也得跟着改。今年上新WAF规则的时候,我们用上了大模型帮忙,把人工分析成本和误拦截风险都降了不少。 可以想象一下,WAF规则如果直接上生产环境,风险太大了,根本不现实。正常流程都是上线前先验证,...

前言:基于浏览器扩展的钓鱼攻击 基于浏览器扩展进行网络钓鱼攻击是近年来快速兴起的一种钓鱼变体——攻击者通过植入/传播恶意的浏览器扩展在用户浏览器内部运行恶意代码,其核心目标是窃取浏览器级别的隐私与凭证,而不是单纯诱导点击某个钓鱼页面,下载系统级别的...

随着数字化转型的深化,企业IT环境已从单一网络边界扩展至物联网(IoT)、移动终端、办公网络、云原生应用等多领域。这种技术多元化在提升业务效率的同时,也带来了前所未有的安全碎片挑战。各个环境之间的安全防护各自为战,安全防护体系碎片化指数持续攀升,这种...

今年是Agent的主旋律,随着近期Blackhat DEFCON 以及各大赛事 会议的开展,AI与安全的话题不断碰撞,在这其中,AI自动化漏洞挖掘/渗透?AI是否能代替人类安全工作人员?或安全怎么才能不被AI代替? 一直是热门的话题 本文将以AI赋能...

沙箱技术基础与核心原理 沙箱定义、分类及其在安全体系中的定位 沙箱(Sandbox)是一种用于隔离执行环境的安全机制,其核心目标是限制程序或脚本的行为范围,使其无法访问宿主系统的关键资源(如文件系统、网络接口、硬件设备等),从而防止恶意代码造成实质性...

前天发了一篇分析木马的文章:https://blog.csdn.net/weixin_52444045/article/details/126124857 当天下午收到了一个评论,是询问关于涉及文中提到域前置技术,是否达到了完美的隐藏了ip,是否真...