两种常见的狩猎方式

在读别的猎人 write-up 时,我经常碰到两类狩猎方式:

-

主应用挖掘(Main App Hunting)

这类猎人喜欢把网站上每个按钮都点一遍,找 XSS、IDOR、个人敏感信息泄露(PII)、权限绕过等漏洞。这种方法有助于拿到可能触发 IDOR 的资源 ID;要找 Broken Access Control(访问控制失效)漏洞,他们会理解每个功能及其需要的权限。 -

基于资产的挖掘(Assets Based Hunting)

资产型挖掘侧重收集大量子域以扩展攻击面,寻找隐藏的登录面板、目标的历史存档,从中发现暴露的目录和文件。Waybackurls 的扩展工具还有 VirusTotal Recon 可以用来补充信息。为啥用这个工具?

我觉得这个工具很棒,因为你不必反复手工输入那些 dork(查询语句),还能更快发现敏感的 PHP 文件、S3 桶、子域等信息。

-

子域枚举

在漏洞狩猎里我们有很多子域枚举工具,比如 Censys、Search Spotter 等。 -

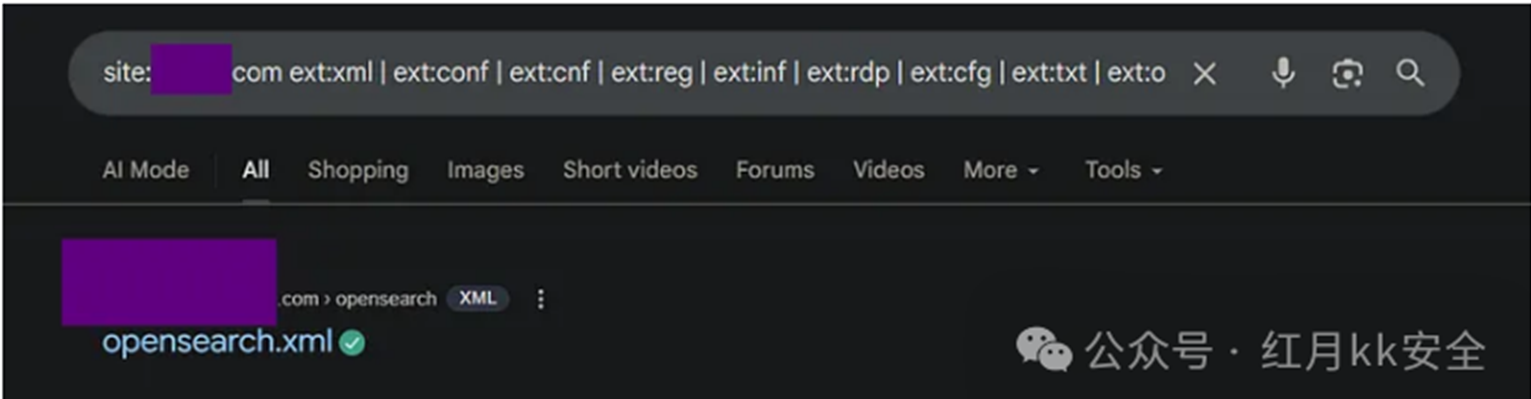

Google Dorking

最近 Google 把每次检索结果从 100 条限制到最多 10 条,这影响了 Google Dorking 的效果。Google Dork 常用于发现隐藏登录页、配置文件等。 -

WaybackUrls

Waybackurls 对发现历史敏感文件很有帮助。有时你能找到可用来 fuzz 和枚举的目录。它曾帮我找到数据库配置,最终把我带进了 Hall of Fame(名人堂)。

一键式工具

只要输入目标站点。希望它能帮你找到漏洞。

工具功能

-

配置文件(Config Files)

-

登录页面(Login Pages)

-

暴露的文档(Exposed Docs)

你可以在 dorkking.blindf.com 找到这个工具,并把它用在目标上做 Recon。

注意事项:这个工具无法自动找到基于 Swagger-UI 的子域和部分隐藏登录页。

转自:https://mp.weixin.qq.com/s/nUYvP45E7BJXgMOaSfWKcA?mpshare=1&scene=1&srcid=11298SJfMxXPeU1WH9VMjJKA&sharer_shareinfo=51f7f230691d59c360a650e537b67517&sharer_shareinfo_first=51f7f230691d59c360a650e537b67517&color_scheme=light#rd

转载请注明:jinglingshu的博客 » 一键搞定所有基础漏洞侦察